INTRODUCCIÓN A LAS TOPOLOGÍAS DE LAN

Topologías de Local Area Network (LAN)

Durante años ha habido una experimentación e implementación de varios diseños de red. En lo que respecta al networking, cuando nos referimos al término “topología”, nos estamos refiriendo al diseño o aspecto de la red en cuestión. Veamos las ventajas y desventajas de estas tipologías.

Topología de Estrella

La premisa principal de una topología de estrella es que los dispositivos están conectados de forma individual a través de un dispositivo central como un switch o un hub. Esta topología es la más común actualmente, debido a su fiabilidad y escalabilidad, a pesar del coste económico.

Cualquier información enviada a un dispositivo en esta topología es enviada a través del dispositivo central con el que éste conecta. Exploremos algunas de estas ventajas y desventajas:

Debido a que se necesita más cableado y la compra de equipamiento de red dedicado para esta topología, es más cara que el resto de topologías. De todos modos, a pesar de ello, esto proporciona ventajas significativas. Por ejemplo, esta topología es mucho más escalable, lo cual significa que es muy sencillo añadir más dispositivos cuando la demanda de la red lo requiera.

Desafortunadamente, cuando más aumente la red, mayor será el mantenimiento requerido para mantener la red funcional. Esta creciente dependencia puede dificultar la localización de posibles averías. Más allá de eso, la topología de estrella sigue siendo propensa a fallos, aunque reducidos. Por ejemplo, si el hardware centralizado que conecta los dispositivos falla, estos dispositivos no podrán seguir enviando o recibiendo datos. Afortunadamente, este tipo de hardware centralizado tiende a ser bastante robusto.

Topología de Bus

Este tipo de conexión recae en una sola conexión, la cual se conoce como cable troncal. Esta clase de tipología es similar a la caída de hojas de los árboles, en el sentido en que los dispositivos (las hojas) salen de las ramas del cable. Debido a que todos los datos destinados a cada dispositivo viajan por el mismo cable, son muy propensas a convertirse lentamente en un cuello de botella si los dispositivos dentro de la topología reclaman datos simultáneamente. Este cuello de botella acaba suponiendo un grave problema ya que rápidamente se hace complicado identificar qué dispositivo está experimentando problemas con todos los datos viajando por la misma ruta.

Sea como sea, dicho esto, las topologías de bus son una de las más sencillas y más económicas de crear debido a su bajo coste, como cables o equipo dedicado a las comunicaciones que se usa para conectar estos dispositivos.

Finalmente, otra desventaja de la topología de bus es que existe poca redundancia en caso de fallos. Esto se debería a que hubiera un solo punto de fallo a lo largo del cable troncal. Si el cable se rompiera, los dispositivos ya no podrían enviar ni recibir datos a través del bus.

Topología de Anillo

La topología de anillo presume de algunos parecidos. Los dispositivos como los ordenadores se conectan directamente uno con el otro para formar un circuito, lo cual quiere decir que se necesita poco cable y menos dependencia del hardware dedicado, como en la topología de estrella.

Una topología de anillo trabaja enviando los datos a través de todo el circuito hasta que llegan a su dispositivo de destino, usando los demás dispositivos a lo largo del circuito para dejar pasar los datos. Curiosamente, un dispositivo solo enviará los datos recibidos de otro dispositivo en esta topología si no tiene ningún dato propio que enviar. Si el dispositivo tiene datos que enviar, enviará primero sus propios datos antes de los recibidos de otro dispositivo.

Debido a que solo hay una dirección para el envío de datos a lo largo de esta tipología, es bastante sencillo solucionar los fallos que se produzcan. De todos modos, esta es una espada de doble filo, ya que no es una forma eficiente de trasladar los datos en una red, ya que han de visitar múltiples dispositivos antes de llegar a su destino.

Para terminar, las topologías de anillo son menos propensas a cuellos de botella como los de la topología de bus, ya que no hay grandes cantidades de tráfico viajando por la red al mismo tiempo. El diseño de esta topología provoca, aún así, que si existe un corte en el cable o un dispositivo se rompe, esto resultará en la ruptura de toda la red.

¿Qué es un Switch?

Los switches son dispositivos de una red dedicados a agregar otros múltiples dispositivos como ordenadores, impresoras o cualquier otro dispositivo que utilice ethernet. Estos distintos dispositivos se conectan a un puerto del switch. Los switches normalmente se encuentran en redes grandes como las de negocios, escuelas o redes de tamaño similar, donde hay varios dispositivos conectados a la red. Los switches pueden conectar un gran número de dispositivos mediante sus puertos de entrada, que pueden ir desde los 4 hasta los 64.

Los switches con más eficientes que sus homólogos menores (hubs/repetidores). Los switches mantienen el rastro de qué dispositivo se ha conectado a qué puerto. De esta forma, cuando reciben un paquete, en lugar de repetir ese paquete a cada puerto como haría un hub, simplemente lo envía al dispositivo objetivo, reduciendo así el tráfico de red.

Tanto switches como routers pueden conectarse unos con otros. La capacidad de hacer esto aumenta la redundancia (fiabilidad) de una red añadiendo múltiples rutas para los datos. Si una ruta cae, se puede usar otra. Aunque puede reducir el rendimiento de una red porque los paquetes tardan más en viajar, no hay tiempo de inactividad, un pequeño precio a pagar si consideramos la alternativa.

¿Qué es un Router?

Es trabajo del router conectar redes y pasar los datos entre ellas. Esto se hace mediante el routing (de ahí el nombre del dispositivo).

Routing es el nombre que se le da al proceso que siguen los datos al viajar a lo largo de la red. El Routing implica crear una ruta entre redes para que estos datos puedan ser entregados con éxito.

El Routing es útil cuando los dispositivos están conectados por varias rutas, como en el ejemplo del diagrama inferior.

Práctica

Puedes encontrar adjunta una práctica interactiva acerca de lo comentado sobre las topologías de LAN. En ella aprenderás las distintas formas en las que éstas son vulnerables a rupturas. Rompe las topologías LAN para conseguir la bandera.

Contesta las preguntas

1. ¿Cuál es el significado de LAN?

2. ¿Cuál es el verbo que se utiliza para el trabajo que realizan los Routers?

3. ¿Qué dispositivo se usa para conectar de forma centralizada múltiples dispositivos en una red local y transmitir los datos a su lugar correcto?

4. ¿Qué topología implica una instalación más barata?

5. ¿Qué topología es más cara de instalar y mantener?

6. Completa el laboratorio adjunto. ¿Cuál es la bandera que encuentras al final?

UN MANUAL SOBRE LA CREACIÓN DE SUBREDES

Como hemos visto anteriormente, las redes se pueden encontrar en todas sus formas y tamaños, de pequeñas a grandes. El Subnetting es el término que se utiliza cuando hablamos de dividir una red en pequeñas redes dentro de sí misma. Piensa en la división de una tarta para tus amigos. Hay una cantidad fija de pastel para repartir, pero todos quieren un pedazo. La creación de subredes consiste en decidir quién se lleva qué pedazo y reservar dicho trozo de esa metafórica tarta.

Toma un negocio como ejemplo. Tienes distintos departamentos, tales como:

· Contabilidad

· Financiero

· Recursos Humanos

Al igual que en el mundo real sabes cómo enviar la información al departamento correcto, las redes también necesitan saberlo. Los administradores de redes utilizan la creación de subredes para categorizar y asignar partes específicas de una red para reflejar esto.

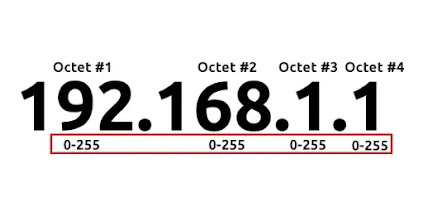

La subred se consigue dividiendo el número de hosts que pueden caber en la red, representado por un número llamado máscara de subred. Volvamos a ver el diagrama visto anteriormente en este mismo módulo:

Como podemos recordar, una dirección IP está formada de cuatro secciones llamadas octetos. Lo mismo ocurre con la máscara de subred, también representada por un número de cuatro bytes (32 bits), los cuales van desde 0 hasta 255 cada uno.

Las subredes utilizan direcciones IP por tres motivos distintos:

· Identificar la dirección de la red

· Identificar la dirección del host

· Identificar la puerta de enlace por defecto

Veamos cada uno de estos propósitos por separado en la tabla inferior:

|

Tipo |

Propósito |

Explicación |

Ejemplo |

|

Dirección de red |

Esta dirección identifica el comienzo de la red actual y se usa para identificar la existencia de una red |

Por ejemplo, un dispositivo con la dirección IP 192.168.1.100 estará en la red identificada por 192.168.1.0 |

192.168.1.10 |

|

Dirección del host |

Aquí se utiliza una dirección IP para identificar un dispositivo en la subred |

Por ejemplo, un dispositivo tendrá la dirección de acceso a la red 192.168.1.1 |

192.168.1.100 |

|

Puerta de enlace por defecto |

La dirección de la puerta de enlace por defecto es una dirección especial asignada a un dispositivo de la red que es capaz de enviar información a otra red |

Cualquier dato que necesite ir a un dispositivo que no se encuentre dentro de la misma red se enviará a este dispositivo. Estos dispositivos pueden utilizar cualquier dirección de host, pero normalmente se utiliza la primera o la última dirección en una red (.1 o .254) |

192.168.1.254 |

En pequeñas redes, como una red doméstica, estarás en una sola subred, ya que es poco probable que necesites más de 254 dispositivos conectados a la vez.

De todos modos, lugares como negocios u oficinas tendrán muchos más de estos dispositivos (PCs, impresoras, cámaras, sensores), lugares donde la creación de subredes es necesaria.

La creación de subredes proporciona distintas ventajas, entre las cuales están:

· Eficiencia

· Seguridad

· Control total

Más adelante veremos cómo explorar estas ventajas; por ahora, todo lo que necesitamos entender es la parte relacionada con la seguridad. Toma como ejemplo la típica cafetería. Esta cafetería tendrá dos redes:

1. Una para empleados, cajas registradoras, y otros dispositivos para la instalación.

2. Una para el público en general que utilicen como punto de acceso.

La creación de subredes permite separar ambos casos de uso el uno del otro mientras que mantienen los beneficios de una conexión a redes mayores como Internet.

Contesta las preguntas

1. ¿Cuál es el término técnico para la división de una red en trozos más pequeños?

2. ¿Cuántos bits tiene una máscara de subred?

3. ¿Cuál es el rango de cada sección (octeto) de una máscara de subred?

4. ¿Qué dirección se usa para identificar el comienzo de una red?

5. ¿Qué dirección se usa para identificar los dispositivos dentro de una red?

6. ¿Cuál es el nombre que se utiliza para identificar el dispositivo responsable de enviar datos a otra red?

EL PROTOCOLO ARP

Recordando que los dispositivos pueden tener dos identificadores (la dirección MAC y la dirección IP), el protocolo ARP (Address Resolution Protocol o Protocolo de Resolución de Direcciones) es la tecnología que se encarga de permitir que los dispositivos se identifiquen a sí mismos en una red.

Simplemente, el protocolo ARP permite a un dispositivo asociar su MAC con una dirección IP en la red. Cada dispositivo en una red tendrá una lista de las direcciones MAC asociadas a los otros dispositivos.

Cuando los dispositivos quieran comunicarse con otros, enviarán un mensaje a toda la red en busca del dispositivo específico. Los dispositivos pueden usar el protocolo ARP para encontrar la dirección MAC (y por tanto, el identificador físico) de un dispositivo de comunicación.

¿Cómo funciona ARP?

Cada dispositivo dentro de una red tiene un libro en el que almacena información, llamado caché. En el contexto del protocolo ARP, esta caché almacena los identificadores de los demás dispositivos de la red.

Para asignar estos dos identificadores (IP y MAC), el protocolo ARP envía dos clases de mensaje:

1. Petición de ARP (ARP Request)

2. Respuesta de ARP (ARP Reply)

Cuando se envía una petición de ARP, se envía un mensaje a cada uno de los dispositivos encontrados en una red por el dispositivo emisor, preguntando si la dirección MAC de ese dispositivo concuerda con la dirección IP solicitada. Si el dispositivo tiene la dirección IP solicitada, éste devuelve una respuesta de ARP al dispositivo inicial para hacérselo saber. El dispositivo inicial recordará esto y lo almacenará en su caché (entrada ARP).

Este proceso se puede observar mejor en el diagrama inferior:

Contesta las preguntas

1. ¿Cuál es el significado de ARP?

2. ¿Qué categoría de paquete ARP pregunta a un dispositivo si tiene o no una IP específica?

3. ¿Qué dirección se usa como identificador físico de un dispositivo en una red?

4. ¿Qué dirección se usa como identificador lógico de un dispositivo en una red?

EL PROTOCOLO DHCP

Las direcciones IP pueden asignarse manualmente, asignándolas físicamente a cada dispositivo, o automáticamente (y más comúnmente) usando un servidor DHCP (Dynamic Host Configuration Protocol o Protocolo de Configuración de Huésped Dinámico).

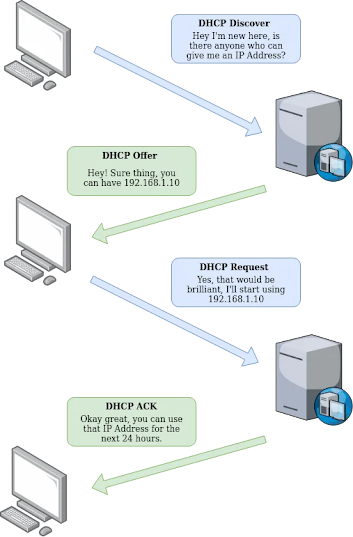

Cuando un dispositivo conecta a una red, si no se le ha asignado una IP de forma manual, enviará una petición (DHCP Discover) para ver si hay algún servidor DHCP en la red. El servidor DHCP responde con una dirección IP que el dispositivo puede utilizar (DHCP Offer). El dispositivo envía entonces una respuesta confirmando que quiere la dirección IP ofrecida (DHCP Request), y finalmente, el servidor DHCP envía una respuesta haciéndole saber que se ha completado el proceso y que el dispositivo ya puede utilizar esa dirección IP (DHCP ACK).

Contesta las preguntas

1. ¿Qué tipo de paquete DHCP usa un dispositivo para solicitar una dirección IP?

2. ¿Qué tipo de paquete DHCP envía un dispositivo una vez que se le ha ofrecido una dirección IP por parte del servidor DHCP?

3. Finalmente, ¿cuál es el último paquete DHCP que se envía a un dispositivo por parte del servidor DHCP?

No hay comentarios:

Publicar un comentario