1. ¿QUÉ ES EL NETWORKING?

Las redes se componen de diferentes elementos conectados. Por ejemplo, tu círculo de amistades: todos estáis conectados debido a vuestros intereses similares, hobbies y habilidades.

Las redes se pueden encontrar en distintos ámbitos de la vida:

· El sistema de transporte público de una ciudad.

· Infraestructuras tales como la red eléctrica nacional.

· Conocer y saludar a tus vecinos.

· El sistema de correo postal para enviar cartas.

Pero para ser más específicos, en informática, la idea de red es la misma, aunque orientada a los dispositivos tecnológicos. Toma tu teléfono como ejemplo: el motivo de que lo tengas es para acceder a ciertas cosas. Explicaremos cómo estos dispositivos se comunican unos con otros y las reglas que siguen.

En informática, una red puede estar formada por dos dispositivos o por billones. Estos dispositivos lo incluyen todo, desde tu portátil o tu teléfono hasta las cámaras de seguridad, semáforos e incluso la agricultura.

Las redes están integradas en nuestra vida diaria. Ya sea recogiendo datos sobre el clima, proporcionando electricidad a los hogares o incluso determinando quién tiene derecho a circular por una determinada carretera. Debido a esa inclusión de las redes en nuestra vida actual, el networking es un concepto esencial que hay que entender en ciberseguridad.

Fíjate en el diagrama inferior como ejemplo. Alice, Bob y Jim han formado su propia red. Volveremos a ellos más tarde.

Las redes se pueden encontrar en distintas formas y tamaños, algo sobre lo que hablaremos a lo largo de este módulo.

Contesta las preguntas.

1. ¿Cuál es el término clave para un conjunto de dispositivos que están conectados unos con otros?

2. ¿QUÉ ES INTERNET?

Ahora que hemos aprendido qué es una red y cómo se define en informática (simplemente, dispositivos conectados), exploremos lo que es Internet.

Internet es una red gigante que consiste en muchas, muchas pequeñas redes conectadas dentro de ella. Usando nuestro ejemplo anterior, imaginemos que Alice hace dos nuevos amigos, Zayn y Toby, y se los quiere presentar a Bob y Jim. El problema es que Alice es la única persona que habla el mismo idioma que Zayn y Toby. Entonces, Alice deberá ser la mensajera.

Debido a que Alice puede hablar ambos idiomas, se pueden comunicar unos con otros a través de ella, formando una nueva red.

La primera aparición de Internet fue dentro del proyecto ARPANET a finales de la década de 1960. Este proyecto fue fundado por el Departamento de Defensa de los Estados Unidos y fue la primera red documentada como tal. No fue hasta 1989 cuando la Internet como la conocemos hoy en día fue inventada por Tim Berners-Lee con la creación de la World Wide Web (WWW). Hasta ese momento, Internet nunca se había utilizado como repositorio para almacenar y compartir información (como ocurre actualmente).

Recordemos la red de Alice y sus amigos y trasladémosla a dispositivos informáticos. Internet sería algo así como una versión más grande de este diagrama:

Como hemos explicado anteriormente, Internet está formada de muchas pequeñas redes unidas e interconectadas. Estas pequeñas redes se llaman redes privadas, y las redes que conectan estas pequeñas redes se llaman redes públicas (o Internet).

Recapitulando, una red puede ser de dos tipos:

· Red privada

· Red pública

Los dispositivos utilizan una serie de etiquetas para identificarse a sí mismos en una red, algo que veremos más adelante.

Contesta las preguntas.

1. ¿Quién inventó la World Wide Web?

3. IDENTIFICANDO DISPOSITIVOS EN UNA RED

Para comunicarse y mantener un orden, los dispositivos deben ser identificables en una red. ¿De qué sirve no saber con quién estás hablando?

Los dispositivos de una red son muy similares a los seres humanos en el sentido en que nosotros tenemos dos formas de ser identificados:

· Nuestro nombre

· Nuestras huellas dactilares

Actualmente podemos cambiar nuestro nombre a través de un escrito público, pero de ninguna manera podemos cambiar nuestras huellas dactilares. Cada ser humano tiene un grupo individual de huellas dactilares, lo cual significa que, aún cambiándose el nombre, sigue habiendo una manera de identificar a la persona en cuestión. A los dispositivos les sucede lo mismo: dos formas de identificación, una de ellas permeable. Estas dos formas son:

· Una dirección IP

· Una dirección MAC (Media Access Control). Pensad en ésta como en una especie de número de serie

Direcciones IP

Brevemente, una dirección IP (Internet Protocol) se puede utilizar para identificar el huésped de una red durante un periodo de tiempo, en el que esa dirección IP puede asociarse a otro dispositivo sin que la dirección cambie. Primero, destripemos con precisión cómo es una dirección IP:

Una dirección IP es un conjunto de números divididos en cuatro octetos. El valor de cada octeto se resumirá en la dirección IP del dispositivo en la red. Este número se calcula mediante una técnica conocida como direccionamiento y subred IP, pero esto mejor lo dejamos para otro día. Lo que importa comprender ahora es que las direcciones IP pueden cambiar de un dispositivo a otro, pero no pueden estar activas de forma simultánea más de una vez en la misma red.Las direcciones IP siguen una serie de estándares conocidos como protocolos. Estos protocolos son la columna vertebral del networking y fuerzan a los distintos dispositivos a comunicarse en el mismo idioma, algo sobre lo que ya hablaremos. De todos modos, debemos recordar que los dispositivos pueden estar a la vez en una red privada y en una pública. Dependiendo de dónde estén, ello determinará el tipo de IP que tengan: una dirección IP pública o una privada.

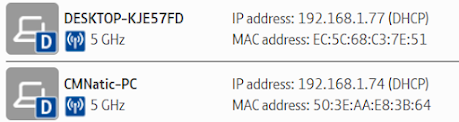

Una dirección pública se usa para identificar a un dispositivo en Internet, mientras que una dirección privada se utiliza para identificar a un dispositivo entre varios. La tabla y la captura inferior pueden tomarse como ejemplo. Aquí tenemos dos dispositivos en una red privada:

|

Nombre del dispositivo |

Dirección IP |

Tipo de dirección IP |

|

DESKTOP-KJE57FD |

192.168.1.77 |

Privada |

|

DESKTOP-KJE57FD |

86.157.52.21 |

Pública |

|

CMNatic-PC |

192.168.1.74 |

Privada |

|

CMNatic-PC |

86.157.52.21 |

Pública |

Estos dos dispositivos podrán usar sus direcciones IP para comunicarse el uno con el otro. De todos modos, cualquier dato enviado a Internet desde cualquiera de ellos será identificado con la misma dirección IP pública. Las direcciones IP públicas te las da tu Proveedor de Servicios de Internet (Internet Service Provider o ISP) a cambio de que pagues tu conexión.

Cuantos más dispositivos se conecten, más complicado se irá haciendo el otorgar direcciones IP públicas que no se encuentren en uso. Por ejemplo, Cisco, un gigante de la industria de las redes, estimó que habrían aproximadamente unos 50 billones de dispositivos conectados a Internet para finales de 2021. Aquí entramos en el tema de las versiones de direcciones IP. Hasta ahora solo hemos hablado de una versión del direccionamiento IP conocida como IPv4, la cual usa un sistema de numeración de 2^32 direcciones IP (4.29 billones), por lo que podemos ver por qué hay tanta escasez.

IPv6 es una nueva iteración del protocolo de direccionamiento en Internet que ayudará a paliar este problema. Aunque pueda parecer desalentador, también tiene algunas ventajas:

· Soporta hasta 2^128 direcciones IP (340 trillones o más), resolviendo los problemas existentes con IPv4.

· Más eficiente debido a nuevas metodologías.

La captura siguiente compara ambas versiones de dirección IP:

Direcciones MAC

Todos los dispositivos en una red tendrán una interfaz física, la cual es una placa de microchips que se encuentra en la placa base del dispositivo. Esta interfaz se asigna a una única dirección relacionada con el fabricante, llamada dirección MAC (Media Access Control). La dirección MAC es un número hexadecimal de doce caracteres (sistema de numeración de 16 dígitos usado en informática para representar números), dividido en grupos de dos y separados por dos puntos. Estos dos puntos se consideran los separadores. Por ejemplo, a4:c3:f0:85:ac:2d. Los primeros seis caracteres representan al fabricante o compañía que creó la interfaz de red, y los últimos seis son un número único.

Sea como sea, algo interesante respecto a las direcciones MAC es que se pueden falsear o “spoofear” en un proceso conocido como “spoofing” (suplantación). Esto ocurre cuando un dispositivo conectado pretende identificarse como otro usando su dirección MAC. Cuando esto pasa, éste puede romper el diseño de seguridad implementado, ya que se asume que los dispositivos son confiables. Tomemos el siguiente escenario: un firewall (cortafuegos) se configura para permitir cualquier comunicación entrante y saliente de una dirección MAC del administrador. Si un dispositivo falsea su dirección MAC, el firewall pensará que se está comunicando con el administrador, cuando realmente no será así.

Los lugares como las cafeterías, hoteles, etc, a menudo utilizan un control de direcciones MAC al usar su conexión de invitado o pública al Wi-Fi. Esta configuración podría ofrecer mejores servicios, como una conexión más rápida a cambio de una módica cantidad a pagar en el recibo por cada dispositivo. El laboratorio adjunto ha sido creado para replicar este escenario.

Práctica

El laboratorio simula una conexión de red Wi-Fi de un hotel donde has pagado por el servicio. Puedes comprobar que el router no permite los paquetes de Bob (azules) al sitio web de TryHackMe y los coloca en la papelera, mientras que los paquetes de Alice (verdes) pasan sin problema debido a que ella ha pagado por el Wi-Fi. Prueba a cambiar la dirección MAC de Bob a la misma que Alice para ver qué ocurre.

Despliega el laboratorio interactivo y procede a contestar a las siguientes preguntas.

Contesta las preguntas.

1. ¿Qué significa el término IP?

2. ¿Cómo se le llama a cada sección de una dirección IP?

3. ¿Cuántas secciones (en dígitos) tiene una dirección IP?

4. ¿Qué significa el término MAC?

5. Despliega el laboratorio usando el botón “View Site” y falsea tu dirección MAC para acceder al sitio. ¿Cuál es la bandera?

4. PING (ICMP)

Ping es una de las herramientas de red más fundamentales que tenemos a nuestra disposición. Ping utiliza paquetes ICMP (Internet Control Message Protocol) para determinar el rendimiento de unan conexión entre dispositivos, por ejemplo, si existe la conexión o es fiable.

El tiempo que lleva a los paquetes ICMP viajar entre dispositivos se mide por el ping, como se muestra más abajo. Esta forma de medir utiliza el “echo” de los paquetes ICMP y el de su respuesta desde el dispositivo objetivo.

Los pings pueden realizarse contra los dispositivos de una red, como por ejemplo la red de tu propia casa, o contra fuentes como sitios web. Esta herramienta se puede utilizar muy fácilmente y viene instalada en los sistemas operativos como Linux y Windows. La sintaxis para un ping simple es ping dirección_IP_o_URL_del_sitio_web. Veámoslo en acción en la siguiente captura.

Aquí estamos haciendo ping a un dispositivo que tiene la dirección privada de 192.168.1.254. El ping nos informa de que hemos enviado seis paquetes ICMP, los cuáles han sido recibidos en un tiempo medio de 5.3 segundos.

Ahora vas a hacer lo mismo para hacer ping a “8.8.8.8” en el sitio web desplegable con el botón “View Site”. Si le haces ping a la dirección correcta, recibirás la bandera para contestar a las siguientes preguntas.

Contesta las preguntas.

1. ¿Qué protocolo utiliza ping?

2. ¿Cuál es la sintaxis para un ping a 10.10.10.10?

3. ¿Qué bandera obtienes al hacer ping a 8.8.8.8?

No hay comentarios:

Publicar un comentario