Estoy de vuelta con otra máquina de TryHackMe. En esta ocasión se trata de la máquina OhSINT, una máquina que nos introduce el concepto de Inteligencia de fuentes abiertas (Open Source Intelligence – OSINT).

Básicamente, se trata de técnicas mediante las cuales podemos acceder a datos recopilados en fuentes de acceso público y con los cuales podemos ampliar el conocimiento que tengamos sobre nuestro objetivo.

Algunas de las posibles fuentes de los distintos tipos de OSINT que hay pueden ser blogs, foros, redes sociales, revistas, información pública en fuentes gubernamentales, etc.

Existen multitud de técnicas y herramientas, entre ellas el Google Dorking, del que ya hablé en una entrada anterior del blog. También hay muchísimas herramientas disponibles en Internet para aquellos que queráis adentraros en este tipo de investigación, tales como Shodan, Maltego, NameCHK y muchísimas más (os recomiendo un recopilatorio de herramientas de OSINT en la web de https://osintframework.com/ y también podéis encontrar un buen recopilatorio en la web de https://ciberpatrulla.com/links/).

Espero os guste la entrada, y si queréis hacer algún comentario, no os cortéis. Todo feedback será bienvenido. Nos adentramos en el mundo de OSINT…

OhSINT

En esta máquina nos muestran un enlace a un archivo en el botón azul de la derecha en el que pone Download Task Files (Descargar ficheros para la tarea). Si clicamos en él, nos descargará la siguiente imagen:

A simple vista, esta es la imagen típica del fondo de escritorio de Windows XP. Pero en la tarea se nos plantea una pregunta: “¿Qué información puedes conseguir con tan solo una foto?”

Pregunta: ¿De qué es el avatar de este usuario?

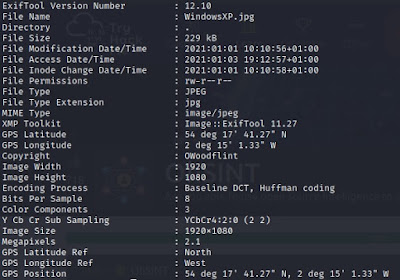

Para responder a esta pregunta, a simple vista, no podemos tener ni idea, pero hay una herramienta muy útil para conocer los metadatos de las imágenes. Esta herramienta es exiftool, solo hemos de ir en nuestro sistema Linux al directorio donde se ha guardado la imagen y escribir exiftool WindowsXP.jpg y nos mostrará el siguiente texto:

Con estos datos, podemos saber el nombre del autor de la imagen, ya que nos lo indica en el apartado de Copyright. Si buscamos a OWoodflint en Google, lo primero que encontraremos es un enlace a su cuenta de Twitter, y si clicamos en él, nos llevará a una cuenta en la que encontraremos lo siguiente:

Con esto podemos obtener la respuesta a la pregunta, ya que en el avatar del usuario, lo que aparece es un gato.

Respuesta: cat

Pregunta: ¿En qué ciudad se encuentra esta persona?

En el Twitter del usuario encontramos un mensaje en el que nos desvela su BSSID. Para obtener la ubicación de ese BSSID, deberemos registrarnos en Wigle.net, una herramienta que nos dará la ubicación de esa red. Una vez registrados, entramos en el apartado View (Vista) y ponemos los ajustes a cero. Después copiamos el BSSID en el recuadro de BSSID/MAC y pulsamos el botón Query (Consultar). Nos mostrará un mapa como el siguiente:

En él podemos ver que la ciudad indicada es Londres.

Respuesta: London

Pregunta: ¿Cuál es el SSID al que está conectado?

La respuesta a esta pregunta la encontramos en la misma página, donde arriba a la izquierda, bajo la opción Info, nos habrá aparecido un recuadro como el siguiente:

Aquí vemos que el SSID solicitado es UnileverWiFi.

Respuesta: UnileverWiFi

Pregunta: ¿Cuál es su dirección de correo electrónico personal?

Si entramos en el enlace que aparece en Google a la cuenta de Github de esta persona, podemos encontrar sin problema su dirección de correo electrónico.

Respuesta: OWoodflint@gmail.com

Pregunta: ¿Dónde has encontrado su dirección de correo?

Respuesta: Github

Pregunta: ¿Dónde ha estado de vacaciones?

En Google también encontraremos un enlace al blog de esta persona:

https://oliverwoodflint.wordpress.com/author/owoodflint/

En este blog él mismo nos cuenta dónde ha estado de vacaciones, además de afirmar que más adelante subirá a su blog fotos de las mismas.

Respuesta: New York

Pregunta: ¿Cuál es la contraseña de esta persona?

Esta pregunta es, quizás, la más complicada de responder de esta sala, ya que no es sencillo encontrar la contraseña de un usuario, pero si nos adentramos en el código fuente de su blog, encontramos lo siguiente:

Ahí encontramos un texto que no aparece en la web, y que no encaja muy bien en el resto del contexto, por lo que podemos suponer que es la contraseña. Probamos en TryHackMe y bingo.

Respuesta: pennYDr0pper.!

No hay comentarios:

Publicar un comentario